On lit beaucoup de choses concernant les failles de sécurité de ressources diverses et variées mises à disposition sur Internet, et la presse généraliste écrit souvent de longs pavés détaillant avec sensationnalisme comment de grandes entreprises se sont fait subtiliser leurs données, que telle ou telle infrastructure gouvernementale se trouve paralysée suite à une panne informatique, qu’un nombre considérable d’ordinateurs sont verrouillés par un malware, etc.

La sécurité informatique est aujourd’hui un enjeu majeur dans l’industrie mais n’est souvent qu’une notion vague et sans réel impact sur le comportement et dans l’esprit de l’individu, qui se contente souvent d’accuser Google, Amazon, Facebook ou encore Netflix de mettre à mal sa vie privée.

L’individu se pense-t-il injustement à l’abri? Est-ce que ces mésaventures n’arrivent qu’aux autres?

N’est-il pas lui-même en partie responsable de la perte du contrôle des données qu’il sème çà et là sur la Toile?

La réponse est oui, et cet article a pour objet de le prouver, simplement, par l’exemple le plus cru(el).

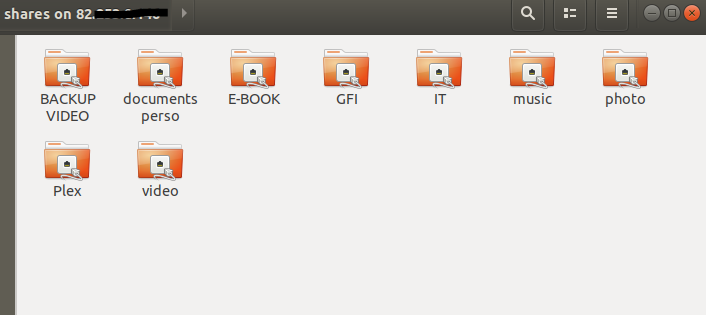

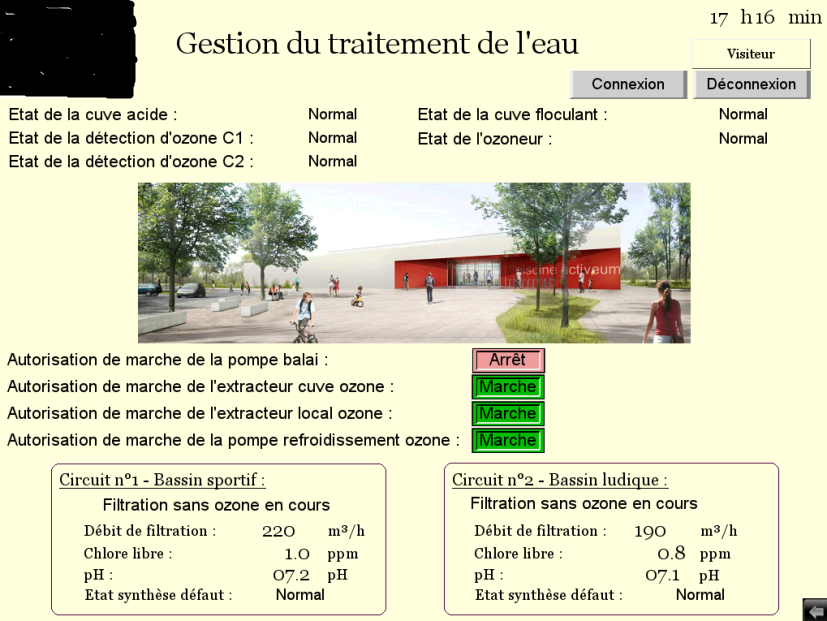

Les systèmes de partages de fichiers (NAS et autres)

Les failles de ces systèmes constituent un premier exemple des plus répandus, malheureusement.

Une famille ou une entreprise met en place ce type de ressources afin de faciliter la collaboration dans le travail et, pourquoi pas, de pouvoir accéder depuis l’extérieur du réseau local à ses données.

Ici, le souci ne réside pas tant dans les possibles vulnérabilités techniques du matériel ou du système d’exploitation du produit que dans l’absence de configuration post-installation.

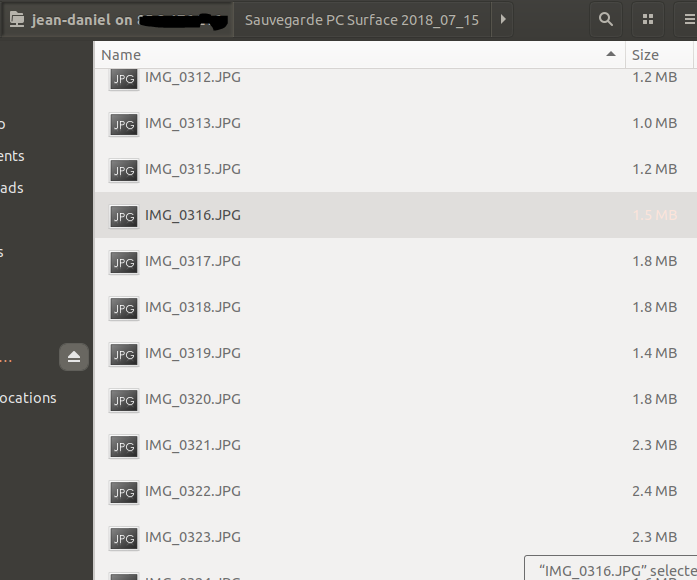

J’ai pu, en prenant cela en compte, accéder à des centaines de répertoires privés de familles ou d’entreprises aux quatre coins du monde.

Je n’ai recouru à aucun stratagème technique. Je n’ai pas non plus dû faire d’appel particulier à mes connaissances, acquises en autodidacte, dans le domaine de la sécurité des systèmes d’information.

Non, c’est bien pire que cela: Aucune sécurité n’était apposée à ces systèmes. La porte était grande ouverte et la lumière allumée, ni plus, ni moins. Cette méthode d’intrusion sera celle utilisée pour la plupart des cas présentés dans cet article.

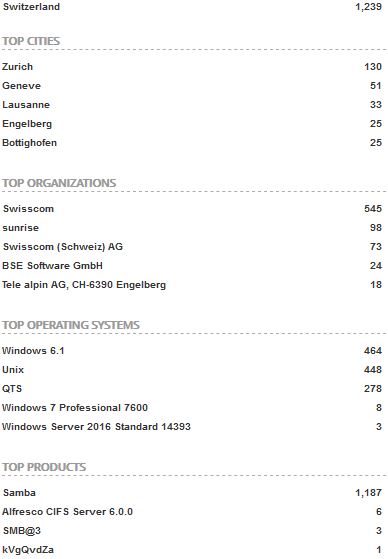

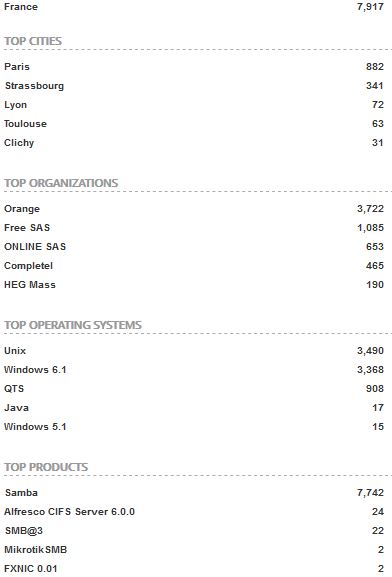

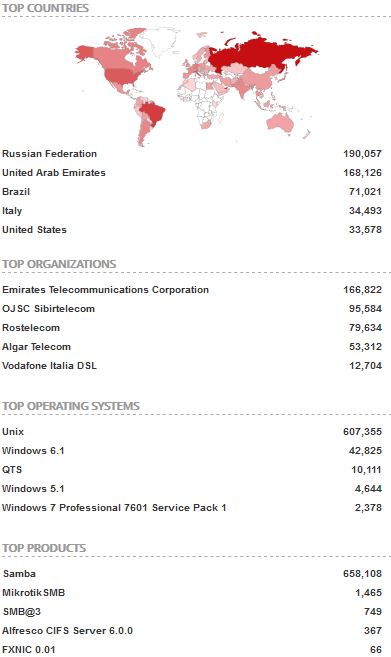

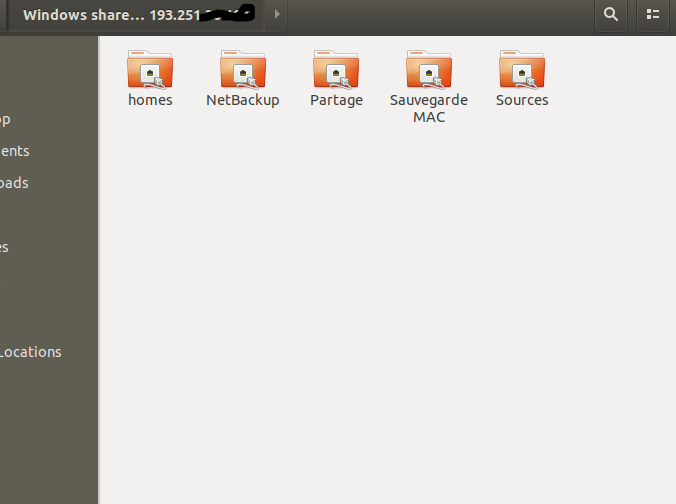

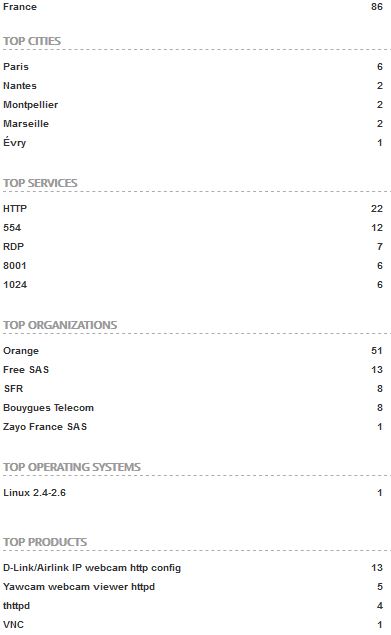

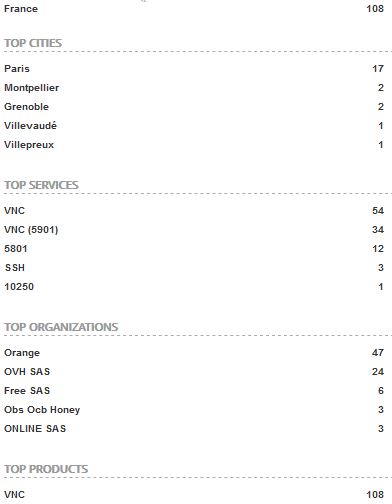

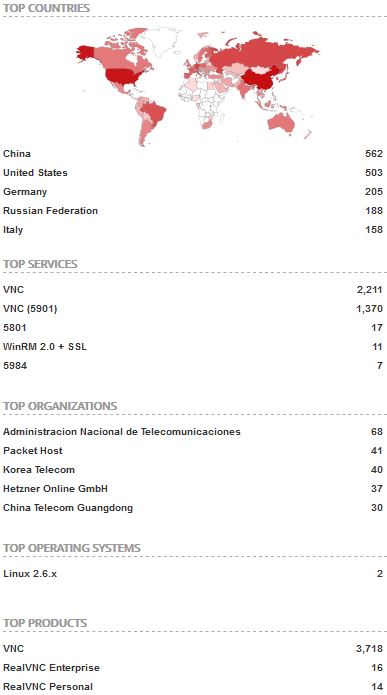

Ci-dessus, quelques statistiques sur le nombre de machines potentiellement vulnérables, ainsi que quelques captures sur mes propres recherches.

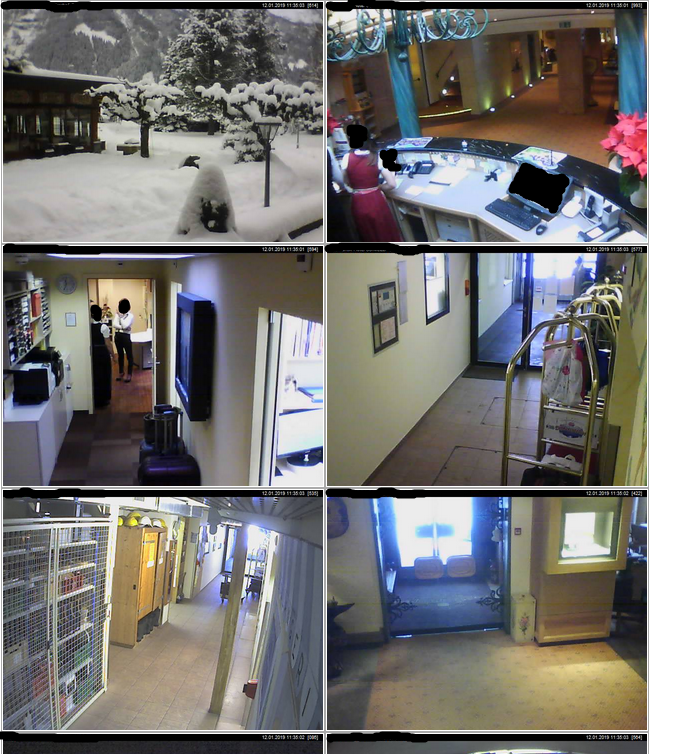

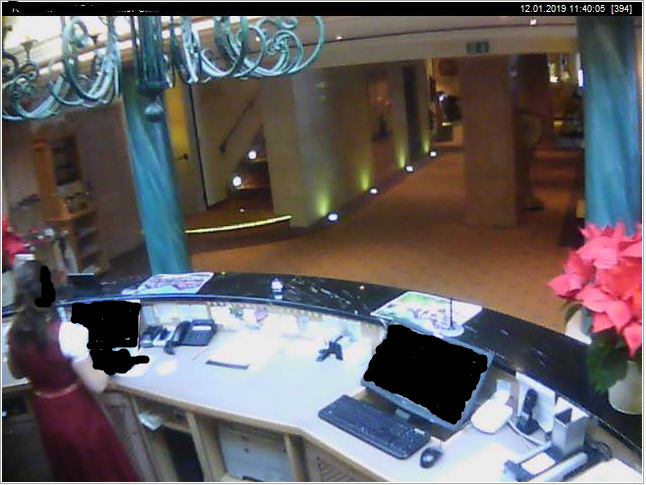

Les caméras IP et autres webcams

Il en va de même pour les caméras IP et webcams de divers constructeurs; elles sont extrêmement simples à mettre en service mais demandent par la suite un minimum de considérations sécuritaires afin d’éviter d’ultérieurs désagréments. La plupart du temps à effectuer soi-même, ces configurations initiales ne réclament souvent qu’une lecture du manuel.

Encore une fois, j’ai pu, par absence de sécurité, accéder à une grande quantité de ces systèmes. Cela m’a ouvert les portes à des structures familiales comme à de grandes entreprises – dont les employés de certaines d’entre elles ne pensaient sans doute pas être filmés – en passant par des chaines de tri, des stations d’épuration ou encore, une fois, ce qui s’apparente à une crèche…

D’ailleurs, c’est en réalité une image très précise qui m’a décidé à la rédaction de cet article. Celle d’une personne âgée, seule, visiblement dans son salon lumineux, bien installée dans un fauteuil avec son assistance respiratoire. Ce type d’image et d’absence de sécurisation qu’elle sous-tend m’a heurté dans le sens où il est odieux et irresponsable de mettre ainsi à mal la dignité de l’individu, même si ce dernier ne le sait pas.

J’espère qu’il va bien.

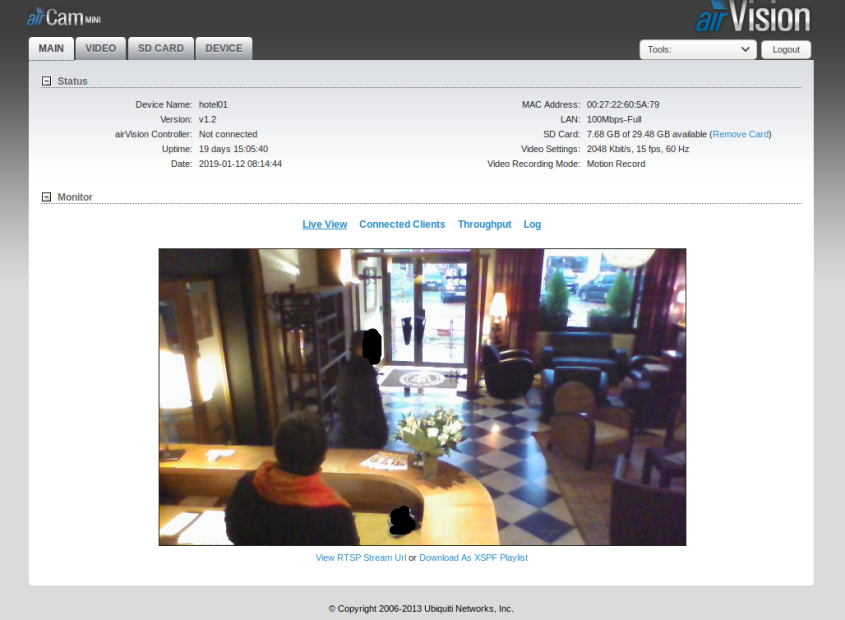

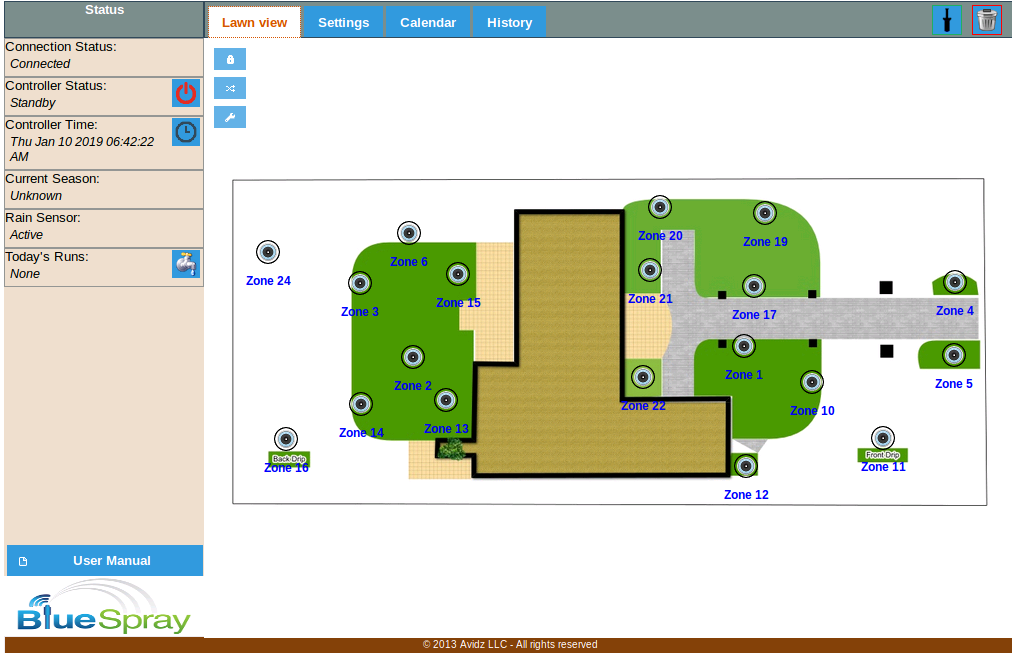

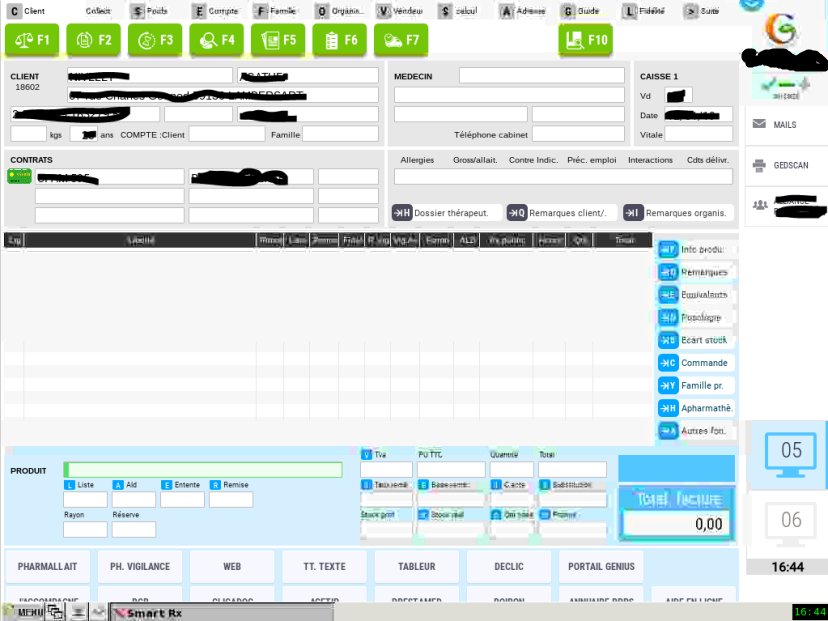

VNC, I see what you’re doing there

VNC (Virtual Network Computing) constitue, en gros, un système de contrôle d’ordinateurs à distance. Compatible avec toutes sortes de systèmes d’exploitation, il est très facile à mettre en œuvre et rend la gestion de multiples systèmes aisée en permettant la transmission d’informations d’affichage pixels par pixels ainsi que des frappes claviers ou des informations de pointeurs (souris, etc).

Son principal souci, c’est qu’outre son âge avancé, pour une installation par défaut, lui non plus n’est sécurisé d’aucune sorte et les informations sont transmises en clair, sans chiffrement.

Je ne vais pas y aller par quatre chemins. J’ai été outré de voir à quel point ce système était exploité à si grande échelle sans aucune sécurité.

Que ce type de sytème soit utilisé à titre privé et en connaissance de cause ne me dérange pas. Cela-dit, il m’est intolérable et très certainement contraire à la déontologie que le prestataire IT d’une pharmacie s’en serve sur les points de vente de son client, permettant à un inconnu de regarder incognito Madame X acheter ses médicaments et ainsi avoir accès aux données de son assurance maladie. Cela constitue une violation majeure de la vie privée de cette pauvre personne, qui n’en saura pourtant sans doute jamais rien.

En cela, le prestataire de services doit être condamnable.

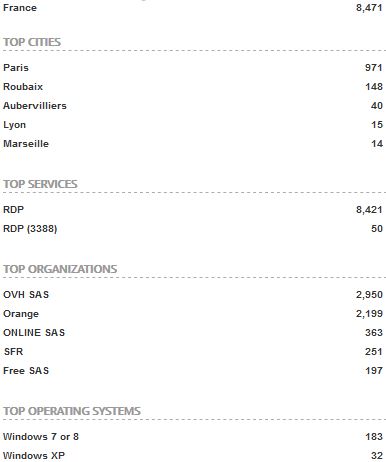

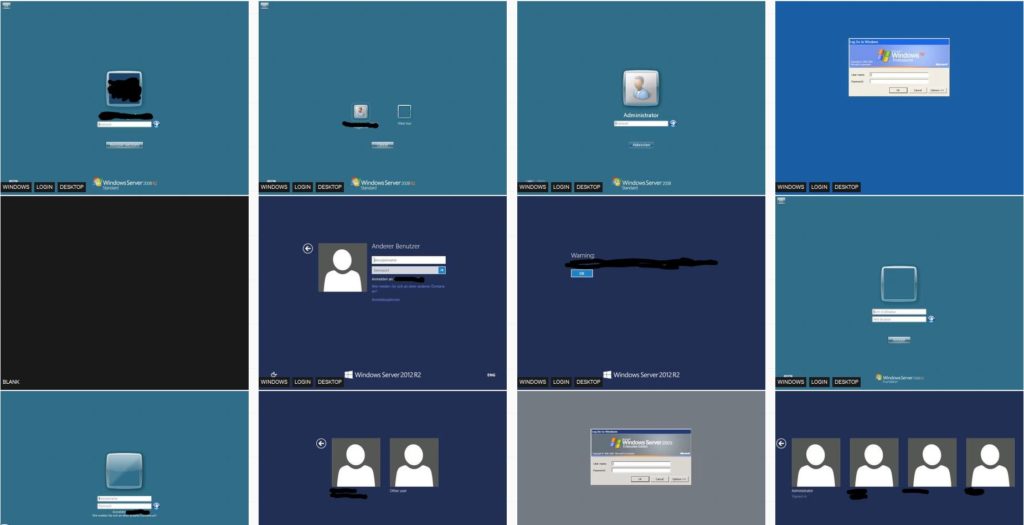

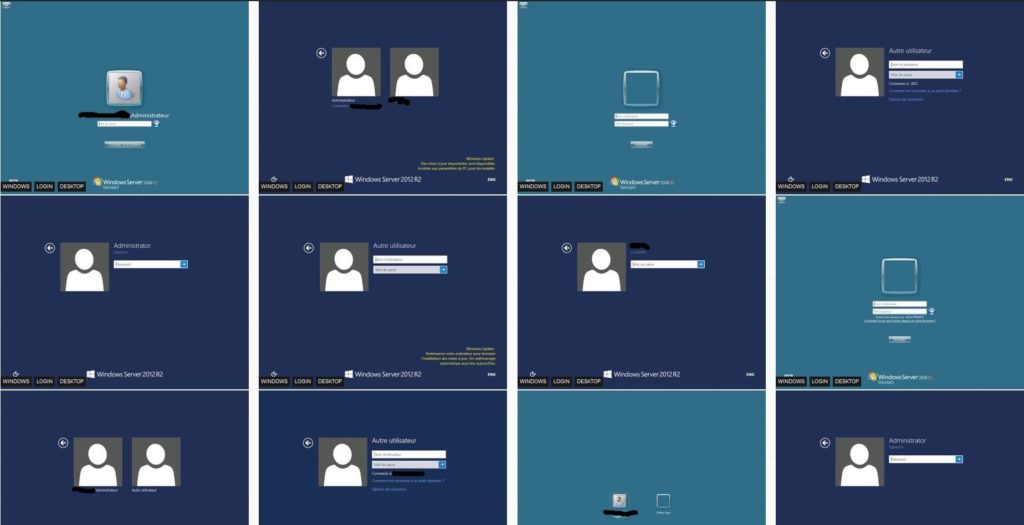

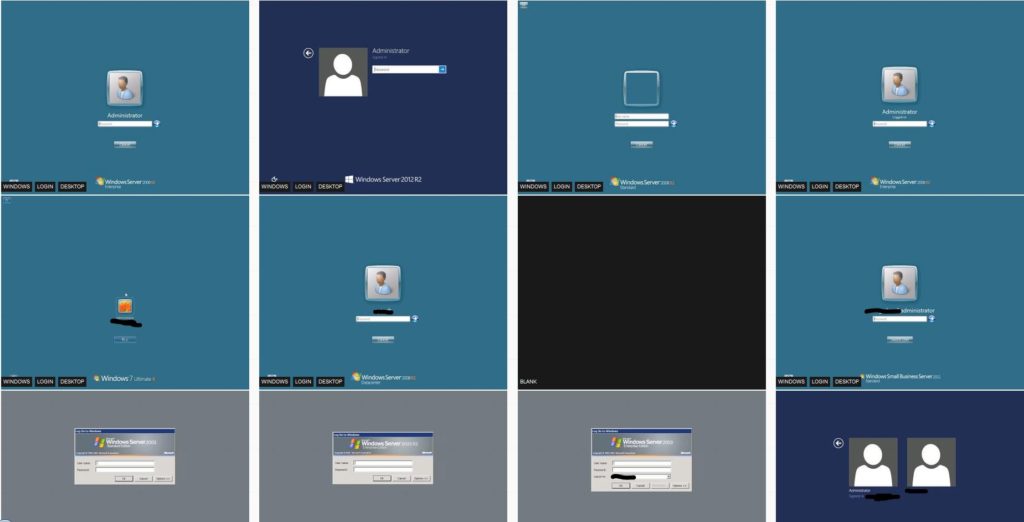

RDP – Merci qui? Merci Microsoft!

Le Remote Desktop Protocol est un protocole réseau propriétaire de Microsoft permettant via divers outils d’accéder à distance à des clients sous Windows et de les contrôler. Il est largement répandu aujourd’hui dans l’informatique d’entreprise.

Toutefois, sa sécurité n’est pas plus fiable que VNC par défaut et une simple attaque de mot de passe – lorsqu’il y en a un – permet d’accéder au système pour placer, par exemple, un Cryptolocker (permettant d’implémenter un ransomware – ou rançongiciel – tel que WannaCry, Locky ou encore NotPetya).

Et après ?

Il existe une grande quantité de systèmes tous moins sécurisés les uns que les autres. Ici sont listés ceux qui me paraissaient les plus représentatifs et susceptibles de heurter le lectorat non technicien. Ces quelques démonstrations ne constituent cependant pas une liste exhaustive et pour chaque ressource mise à disposition en ligne, l’utilisateur doit se poser plusieurs questions.

– Est-ce que je dispose de données rendues accessibles à l’extérieur par mes propres moyens ou mon propre matériel ?

– Est-ce quelqu’un d’autre est susceptible d’avoir fait l’acquisition de ce même matériel ? Si oui, peut-il y accéder à distance avec les mêmes paramètres que les miens ?

– Mon matériel ou logiciel dispose-t-il d’un mode d’emploi concernant la sécurité ? Si oui, a-t-il été lu et les recommandations qu’il préconise ont-elles été appliquées ?

En tant que professionnels de l’informatique, de la conception à la mise en production, nous avons la responsabilité éthique d’étudier et de prévenir les dangers sécuritaires potentiels auprès du client ou de l’utilisateur final.

Nous ne devons pas céder à la facilité d’une configuration laissée par défaut, puisque qu’elles sont par définition toutes les mêmes, connues, répétables et par conséquent ne constituent en rien une quelconque forme de sécurité.

Nous avons la responsabilité de maintenir la sphère privée de l’utilisateur, le cas échéant de l’avertir de notre désaccord avec son souhait de configuration s’il met potentiellement à défaut cette sphère.

Si nous découvrons être à l’origine d’une vulnérabilité critique, c’est avec humilité, discrétion et rapidité que nous devons y remédier par les moyens les plus efficaces connus, tout en tentant de permettre la continuité de la fonctionnalité incriminée.

Aucune information d’ordre sécuritaire ne doit être cachée au client, le cas échéant à l’utilisateur final. Ses données lui appartiennent et il est en droit de demander ce qu’il en est fait

Enfin, si nos connaissances et le temps nous le permettent, nous avons également la responsabilité de rechercher les vulnérabilités, d’avertir l’utilisateur concerné, voire le public lorsqu’il s’agit d’une faille critique dans l’exposition de sa vie privée.

Nous devons rechercher, par des moyens techniques ou non, comment une entité mal intentionnée pourrait se servir de ces technologies pour nuire à l’utilisateur, à l’entreprise ou au public.

Ce dernier point est à mon sens le moyen le plus sûr de pouvoir garantir la meilleure sécurité possible, proactive et évolutive, aux individus à qui l’on demande d’accorder notre confiance en échange de nos compétences, à des fins lucratives ou non.

Références et remerciements

Ce travail a été assez long et fastidieux. Cependant, il a été extrêmement facilité par la plate-forme Shodan.io et son API, desquelles je tire mes captures statistiques ainsi que certains screenshots techniques.

Il y a aussi quelques pseudonymes qui m’ont accompagnés dans ma réflexion et qui se reconnaitront à la lecture de cet article.